Author: admin

Regresan las estafas de trabajo e inversión a LinkedIn

No es sorpresa que en los últimos años la popularidad de sitios como LinkedIn creció considerablemente, ya que es una red que permite contactar y comunicarte con distintas personas relacionadas a tu empresa o área, o simplemente la utilizan para encontrar trabajos o reclutar gente.

Sin embargo, como cualquier red social, este tipo de plataformas no pueden evitar en su totalidad la creación de cuentas falsas que busquen aprovecharse de una persona que está buscando trabajo, o evitar el robo de información y extorsión a empresa reales, mediante el uso de “acuerdos” en los que sugieren empezar una relación de negocios.

Pero, ¿qué métodos utilizan los atacantes para recolectar información?

Scraping

Scraping es una técnica que lamentablemente no puede ser controlada o mitigada al 100% por tu empresa, ya que recopila información pública que se encuentre en internet relacionada a tu empresa o información de contacto. Scraping se entiende como “extracción”, y se refiere a la extracción de datos de una fuente pública, en este caso la fuente ha sido Linkedln.

De acuerdo con un estudio realizado por la AARP en conjunto con Javelin Strategy & Research, el año pasado (2020), se recopilaron alrededor de 500 millones de cuentas en LinkedIn, incluyendo nombres, correos electrónicos, cargos, empresas y relaciones públicas con otras compañías, esto significa un incremento del 40% en el número de casos de intento de fraude o fraude cometido por supuestas “empresas”.

Robo de identidad o suplantación

Algo muy utilizado por los estafadores sigue siendo la suplantación de identidades, incluso de empresas, utilizando su nombre e incluso los logotipos de las mismas, a veces sólo utilizan el logotipo con un nombre diferente.

Tan solo el año pasado se recibieron 1.5 millones de quejas sobre el robo de identidad, cifra que es mucho más que el doble que se presentaron en 2019, y las estimaciones para el año en curso es que sean triplicadas , ya que tan sólo en lo que llevamos de año se han presentado 3 millones de quejas frente a la COFECE (Comisión Federal de Competencia de Económica).

¿Tú empresa es víctima de esto?

Seguramente podrías pensar que tu empresa está a salvo de ello, sobre todo si no has recibido quejas o algún tipo de ataque utilizando estos medios, sin embargo, es muy posible que sea todo lo contrario a lo que piensas y que estén hablando de ti o haciéndose pasar por ti o tu empresa. Y no lo decimos nosotros, lo dicen las estadísticas, 4 de cada 5 empresas está sufriendo suplantación de identidad en cualquiera de los niveles administrativos o personales.

Entonces, ¿no estamos seguros?

La realidad es que nunca se está al 100% seguro, pero se pueden implementar normativas, políticas y controles que ayuden a disminuir los riesgos que se puedan presentar, pues sabemos que no está en tu plan, ni en el de ninguna otra empresa el sufrir cualquier tipo de fraude o estafa mediante una red social como lo puede ser LinkedIn.

¿Qué tipos de fraudes puedes sufrir?

Estrictamente hablando, no existen tipos específicos de estafa o fraude que pudieran sucederse, pero en este caso creemos importante proporcionarte casos reales de intentos de fraude que nos hemos dado a la tarea de recolectar mediante diversas técnicas de investigación.

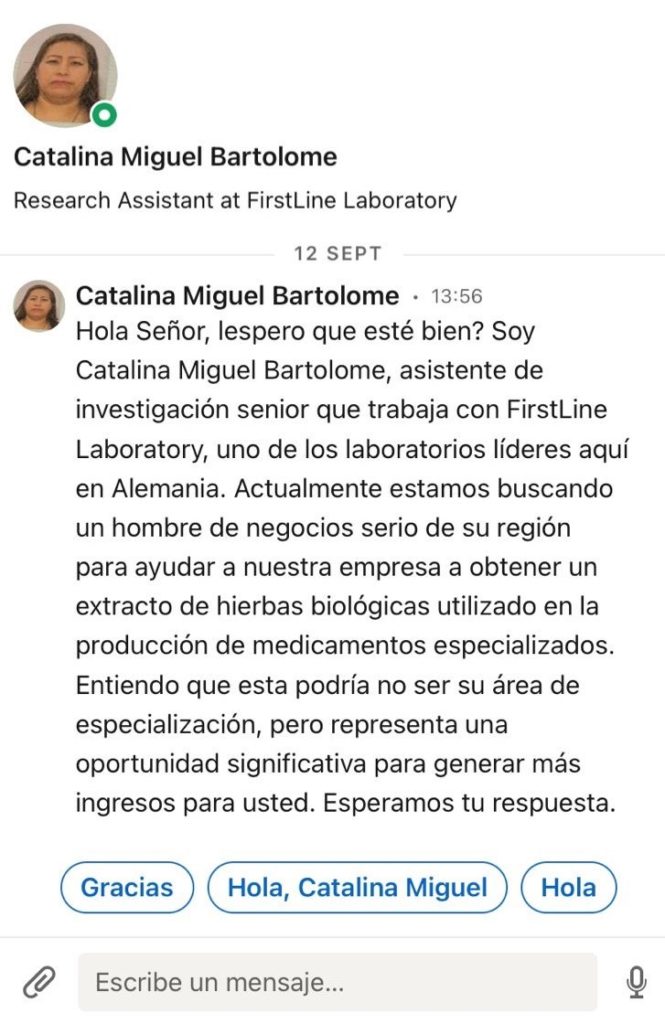

Día con día se envían mensajes como el siguiente:

En este tipo de mensajes, los estafadores invitan a colaborar con “empresas” a actividades que pueden resultar un poco sospechosas, tal vez para una persona con experiencia o que tiene la capacitación correcta, ni siquiera contestaría el mensaje. Pero, para una persona que no es consciente de ello, ¿Qué puede pasar?

Lo que puede pasar es que le extraigan información, le envíen algún tipo de malware, o simplemente empiecen una relación con esa persona que derive en muchos más riesgos para su empresa.

Es por ello que es de suma importancia el mantener capacitado a todo nuestro personal, en materias de seguridad y concientización, temas de ingeniería social y fraude. En ID SEC Group contamos con cursos especializados impartidos por personal certificado y con amplia experiencia en el ámbito, además de contar con metodologías especializadas en materia de recolección de información pública y en la deep web, con el fin de que conozcas el estado de tu empresa.

¿Cómo hackear un cajero automático?

Recientemente Josehp Rodriguez, experto consultor en seguridad, hizo público que logró hackear algunos cajeros automáticos únicamente utilizando su celular y una app que él mismo desarrolló. Revela que logró obtener acceso a los datos almacenados en el cajero, bloquear o inhabilitar operaciones e incluso retirar dinero del mismo cajero automático.

Es por ello que nos dimos a la tarea de estudiar, analizar y compartir el funcionamiento a detalle de este tipo de ataque, a fin de prevenir y concientizar a los bancos de este tipo de ataques.

¿Qué utilizó para realizar el hackeo?

Como bien se mencionó anteriormente, únicamente necesitó de un dispositivo móvil y de una aplicación desarrollada por el mismo. Sin embargo, esto no fue lo único, ya que el dispositivo móvil tenía la tecnología NFC.

NFC significa Near Field Communication, o Comunicación de Campo Cercano en español, la cual es utilizada para transmitir datos de forma inalámbrica a una distancia muy corta que generalmente es utilizada para realizar pagos, transferencias de archivos o conectarte a una red inalámbrica. Al ser una tecnología tan versátil, no es imposible imaginarse que puede ser utilizada para muchas más aplicaciones.

En este caso, fue utilizada para enviar los datos de la app maliciosa hacia el cajero automático de forma inalámbrica, ya que como sabemos, el cajero automático se encuentra conectado a la red interna del banco, por lo tanto, y por cuestiones de operatividad, también se necesita de los adaptadores inalámbricos para cualquier fallo físico que pueda presentar, entonces, nombraremos a estos adaptadores como el vector de ataque principal del hacker, ya que es en donde se establece un canal de comunicación entre ambas partes.

¿Cuál es el contenido de la app utilizada?

Ahora bien, no únicamente se necesita de un canal de comunicación, si no se tiene acceso a la información o no se pueden enviar los datos correctos, no se podrá obtener nada más que una conexión vacía.

Es aquí donde entra la app desarrollada por el experto, y de la que se explica paso a paso el ataque y el funcionamiento de la app:

1.- Como primer paso, se necesita obtener el control del cajero automático, o bien, por lo menos poder ejecutar código dentro del mismo, es decir, nuestra app. Para ello se utiliza el teléfono móvil con NFC, con el que se envían miles y miles de paquetes hacia el cajero automático.

2.- El ATM en su procesador central tiene una memoria que utiliza una estructura de datos llamada “cola” para almacenar todas las peticiones o paquetes de información que recibe y así poder atenderlas en el orden correcto. Sin embargo, dicha memoria no es infinita, por lo que llega un punto en el que la memoria que guarda las peticiones se desborda y el cajero pierde funcionalidad, debido a que una parte central se encuentra inoperativa.

3.- Una vez que se hubo desbordado la memoria, nos deja el camino libre para ejecutar nuestro código malicioso, ya que hemos corrompido el funcionamiento normal y ahora nos permite ejecutar el código aprovechándose del estado de la máquina, ya que seguramente está tratando de ejecutar un código de emergencia para restablecer la memoria.

4.- Al tratar de ejecutar dicho código de emergencia tenemos dos opciones: o bien ejecutamos nuestra app junto con el código de emergencia, o en nuestra propia app restablecemos la memoria y después ejecutamos el código malicioso.

5.- Una vez que el código puede ser ejecutado, necesitamos obtener los privilegios necesarios para realizar las operaciones que queramos. Para ello buscamos una elevación de privilegios en el propio ATM.

6.- Generalmente los sistemas operativos de los cajeros automáticos son Windows o similares como UNIX, Linux y algunos basados en los anteriores. Por lo que no es muy diferente de tratar de escalar privilegios en una máquina personal. Es por ello que pueden presentar vulnerabilidades ya conocidas debido a que es un software ya viejo o que no es actualizado correctamente.

7.- Finalmente, ya con los permisos necesarios, podemos extraer información o realizar operaciones como transferencias electrónicas o retiro de efectivo.

Como se puede entender, es bastante “sencillo” vulnerar un ATM, ya que como se reitera, son máquinas con software obsoleto o que no es actualizado constantemente, además de que no se cuentan con las suficientes medidas necesarias para prevenir y actuar de forma correcta ante este tipo de ataques que van dirigidos directamente hacia la memoria u otros periféricos.

¿Qué es el hacking ético y por qué es tan importante estos días?

Seguramente si usted piensa en un “hacker” piensa en alguien que es malo, como un delincuente. Y puede que tenga razón, sin embargo, existen los “hackers buenos”, o en este caso el hacking ético.

El hacking es una disciplina que se encarga de entender cómo funcionan las cosas, es decir, hasta el más mínimo detalle, esto para poder manipular, modificar o crear nuevas cosas a partir de lo estudiado para obtener una meta o lograr un objetivo. En este caso el hacking es utilizado por los criminales para obtener información sensible o para obtener beneficios económicos, o simplemente por intereses propios.

Seguramente usted piensa que la única manera de detener los ataques hacia su empresa, es mediante la implementación de políticas y controles, así como de diferentes tecnologías que le hagan pensar que se encuentra protegido. Sin embargo, esto no es del todo cierto, ya que, con el paso de los años, los expertos han coincidido en una cosa, que no es suficiente con tener buenas políticas y tecnologías si no se es consciente de los verdaderos peligros que suponen un ataque real y, sobre todo, planificado hacia su compañía.

Porque así es, los ataques actuales son mucho más especializados, ya que consisten en una serie de técnicas que le permiten a un atacante descubrir y planificar de mayor medida un ataque hacia una empresa, aprovechándose de su gente, su infraestructura y sus tecnologías.

Es aquí donde entra el hacking ético, que consiste en simular un ataque real hacia una empresa, llevado a cabo por uno o varios expertos en ciberseguridad, con el único propósito de revelar aquellas vulnerabilidades o puntos más débiles dentro de una organización, para que éstos sean del conocimiento de la empresa y que puedan ser solucionados lo más pronto posible y de la mejor manera.

Puede que este trabajo sea realizado con el consentimiento y conocimiento de la empresa, sin embargo, el hacking ético también incluye a esas personas que vulneran un sistema sin que la empresa lo sepa, y puede que se vea como un ataque real para ellos, pero este hackeo ético no inflige ningún daño a la empresa, ni divulga la información que se pueda obtener, únicamente notifica a la empresa del problema y les expone las causas y posibles soluciones.

Es por ello que el hacking ético abarca todos aquellos escenarios en los que una persona o grupos de personas simulan ser atacantes reales, pero utilizando técnicas, métodos y metodologías que los atacantes utilizan, para obtener resultados reales y que tengan impacto económico o social en una empresa, a fin de tener conciencia de aquellas vulnerabilidades y poder remediarlas o eliminarlas.

¿Por qué es necesario hoy más que nunca contar con este tipo de servicios?

Como ya se mencionó, aporta un panorama más real a su empresa, haciéndolo consciente de los riesgos, sobre todo económicos, que corre. Además de que incrementa el nivel de confianza en el sector y con los clientes, al realizar este tipo de servicios de manera continua, ya que, combinado con otros servicios, le permite saber de manera eficiente cuál es su nivel de madurez en temas de seguridad informática.

Además, de acuerdo con estudios realizados por consultoras internacionales, el aumento de ataques informáticos en el último año derivado de la pandemia, ha sido de un 51% comparado con el 2019. Todo esto debido a la exigencia que nos “obliga” a trabajar de manera remota, y en el que todas las operaciones se realizan de manera digital y mediante el uso de Internet. Es por ello que los ataques informáticos han aumentado, pero, para algunas empresas, su seguridad no lo ha hecho. Entonces tenemos una grave disparidad, en la que los ataques son mayores, pero los esfuerzos y la capacidad para prevenir o para responder a aquellos ataques no lo ha hecho.

Así que es sumamente importante tener en cuenta, que el hacking ético es muy importante, no sólo para conocer las vulnerabilidades de nuestra empresa, sino también para poder crecer y evolucionar día a día, algo que actualmente, es más indispensable que nunca.

En ID SEC Group contamos con diferentes servicios orientados para ayudar a las empresas a identificar y probar vulnerabilidades informáticas mediante los servicios de análisis de vulnerabilidades, análisis de código y análisis de configuración en hardware de propósito especifico (por ejemplo firewall); pero también dichas vulnerabilidades las probamos para saber si alguna de ellas realmente tiene un vector real que pueda ser aprovechado por un atacante mediante nuestro servicio de pruebas de penetración y pruebas de código (SAST, DAST, IAST y RASP).

Poly Network: así sucedió el ataque del año

En los pasados días se dio a conocer que la red financiera llamada Poly Network fue víctima de un ataque en el que perdieron 611 millones de pesos en criptomonedas.

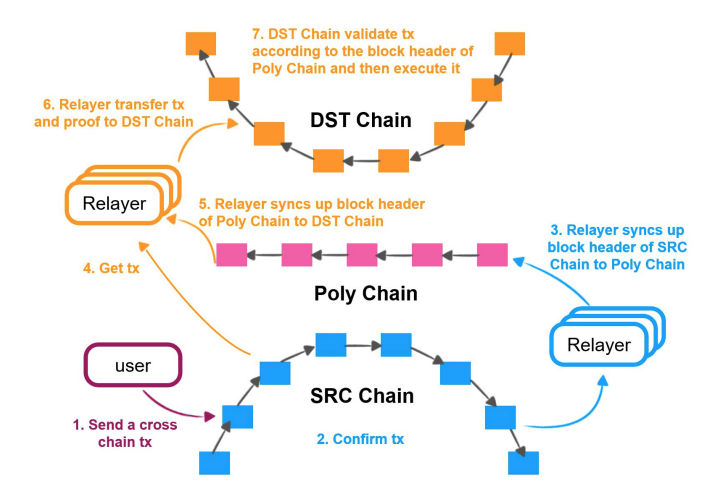

Poly Network es una plataforma que basa su funcionamiento y ofrece sus servicios financieros en blockchain, es decir, trabaja con diversas blockchains como Etherum, Polygon, Binance Smart Chain, entre otras. Su funcionamiento se basa en el intercambio de tokens y/o criptomonedas, eso gracias a que es una plataforma descentralizada, lo que le permite tener variedad. Además de que cuenta con una red de bloques propia y smart contract desplegados a lo largo de la misma, lo que le permite realizar las operaciones.

Este proceso de transferir tokens consiste en el bloqueo de los activos en la red origen, en este caso la red de Poly, y después que sean transferidos a la cuenta destino, con la condición de que los contratos tengan la liquidez suficiente para recibir los activos en la cuenta destino, en este caso la red del atacante.

A continuación, se presenta un diagrama presentado por Poly Network sobre la anatomía de la transferencia:

Pero, ¿cómo sucedió el ataque?

Una vez que el atacante tenía identificado el modo de operación de la red y que estaba convencido de que podía realizar las transferencias, era momento de poner manos a la obra.

En un principio se creía que las claves privadas que utiliza Poly Network para realizar las transferencias habían sido obtenidas mediante fuerza bruta, aunque parecía un escenario improbable, ya que como se sabe, las operaciones de blockchain ocupan muchísimo poder de cómputo, y romper una llave de esta magnitud necesitaría de una red de bots inmensa para lograrlo.

También se planteaba la idea de que habían sido filtradas, es decir, que había sido un error interno o que alguien desde dentro realizó las transacciones.

Sin embargo, ninguna de las dos opciones resultó ser verdadera. Un estudio realizado por la consultora china “SlowMist” reveló que todo se debió a un fallo en el código de la plataforma, particularmente en la función _executeCrossChainTx del contrato EthCrossChainManager.

La debilidad que fue explotada por el atacante, es que los argumentos del contrato y de la función no son verificados adecuadamente, lo que habilita que el usuario pueda manipular esta información. Debido a esto es posible que a partir de esta función se puedan realizar llamadas a otras funciones y/o contratos únicamente sabiendo el nombre del método, por lo que se puede realizar un ataque diccionario o un ataque por fuerza bruta hasta obtener diversos métodos que se incluyan en otros archivos de código o contratos.

En este caso se encontró un método responsable del almacenamiento y modificación de la llave pública que controla el desbloqueo de fondos. Este método se encontraba en el contrato EthCrossChainData que, a pesar de ser un contrato diferente, el contrato vulnerado previamente, es decir, EthCrossChainManager, era su propietario, por lo que al ser parte de este, EthCrossChainData queda vulnerado también.

Una vez que se sustituyó la llave pública que controlaba los fondos fue posible enviar hacia cualquier dirección la cantidad deseada de fondos, que fue lo que realizó el atacante. Cómo vemos, únicamente se trató de una vulnerabilidad en una única función de las cientos de funciones que tiene el código, sin embargo, esta vulnerabilidad permitía obtener acceso a otros métodos y otros contratos, lo que desencadenó en la pérdida del dinero.

Cabe aclarar que el atacante devolvió los tokens y las transacciones a Poly Network, por lo que la empresa decidió contratar al hacker responsable del ataque como su nuevo especialista en seguridad, ya que, como argumentan ellos y los expertos de SlowMist, para encontrar esta vulnerabilidad requiere de mucho talento.

Es por ello que es importante revisar, probar y testear las diferentes aplicaciones, además de la infraestructura que se utilice al montar una plataforma, ya que los errores suelen pasar desapercibidos al momento del desarrollo,y sin embargo, durante el funcionamiento de las aplicaciones es donde generalmente se paga y muy caro.

¿Cómo podemos ayudarte?

En ID SEC GROUP podemos ayudarte con nuestra metodología TAC-SEC®, patentada y creada por nosotros para que se adapte a tus necesidades y a tu infraestructura, con el fin de encontrar todas aquellas vulnerabilidades y amenazas que pongan en riesgo tu negocio antes que sucedan ya que creemos firmemente que los hackers antes de un ataque generan un rastro, el cuál puede rastrearse y detectar que una amenaza o vector que parecia inofensivo se vuelva en una amenaza grave.