Las empresas líderes en su respectivo sector no lo son únicamente por sus avances tecnológicos, ingenieros o científicos, sino porque comprenden e implementan las medidas, controles y políticas de seguridad de la información necesarias para no sólo proteger su propia información confidencial, sino también la de sus clientes y todas las terceras partes involucradas en los procesos de desarrollo, fabricación y comercialización.

Es por ello que, sobre todo en momentos como este en el que casi toda la información se encuentra digitalizada, es necesario contar con las certificaciones adecuadas para generar confianza y seguridad en todos los niveles.

¿Qué es TISAX?

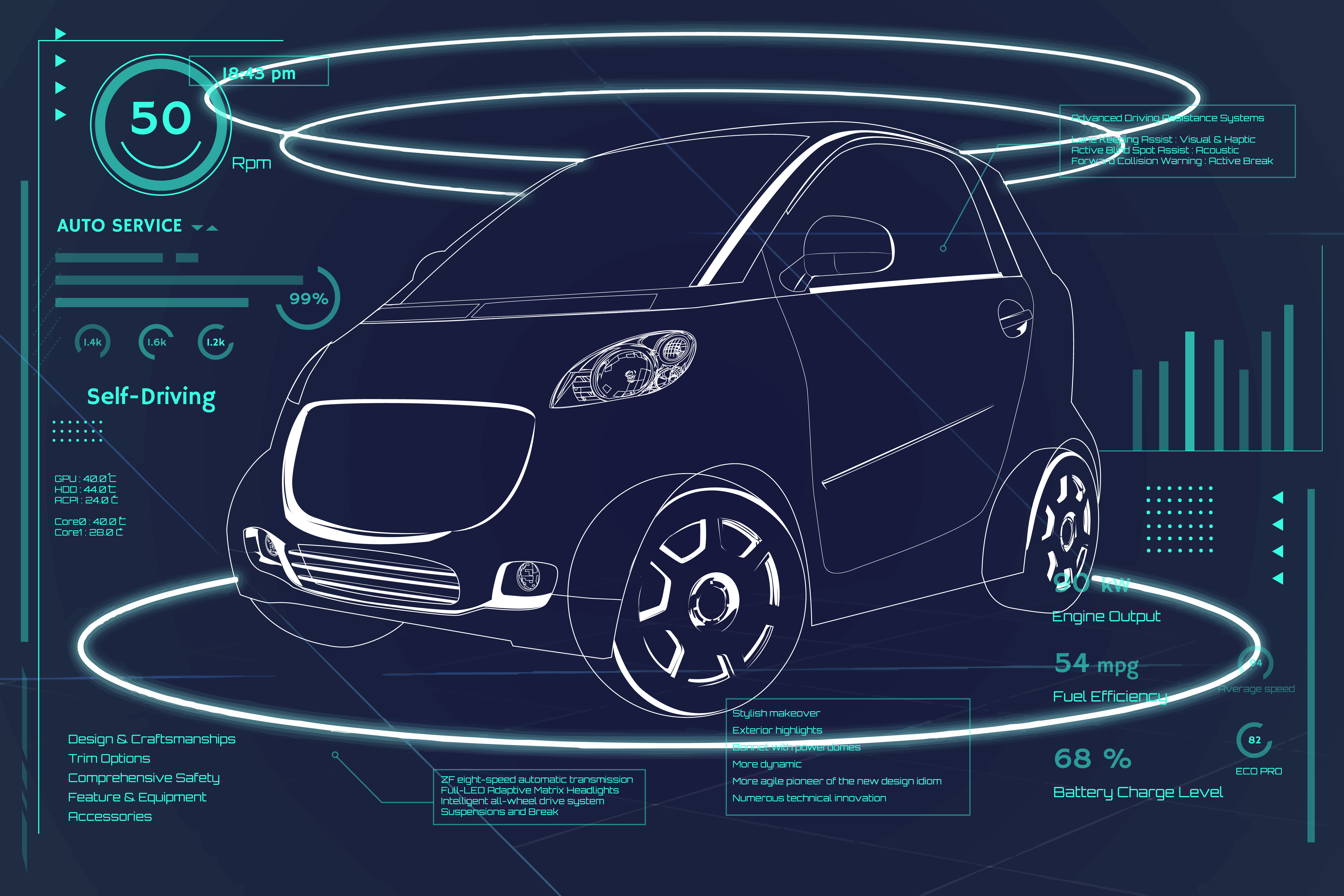

Trusted Information Security Assessment Exchange (TISAX) es una plataforma de carácter internacional, que al mismo tiempo se comporta como una certificación, dirigida a aquellas empresas u organizaciones dedicadas a la industria automotriz, o actividades afines a ésta, que también incluye a proveedores, empresas de apoyo, etc. Que manejen información digital e importante acerca de los procesos, prototipos, proyectos, servicios, insumos y demás información importante tanto para la empresa como para los involucrados.

TISAX se encuentra regulada por la ENX (Red Europea para el intercambio de información), es por ello que es de carácter internacional y de suma importancia, ya que al estar certificado en TISAX, le permite entrar a una plataforma en la que se encuentra toda la comunidad(empresas, proveedores, etc.) certificada, que, además de hacer pública su certificación con la comunidad, también le permite establecer relaciones de confianza o que otras organizaciones tengan contacto con usted, en busca de nuevos negocios y/o proyectos.

¿Qué protege TISAX?

Tal como se mencionó anteriormente, TISAX está orientada al aseguramiento de la información digital, pero no únicamente información estática, es decir, información que se encuentra ya almacenada, sino que también está orientada a el intercambio seguro de información entre clientes, proveedores y la empresa responsable de los servicios o productos. Esto quiere decir que el objetivo de TISAX, es el de implementar los controles de seguridad necesarios para garantizar que toda la información que se comparte está protegida y que, por lo tanto, ni el producto o servicio, así como las partes involucradas, corren algún riesgo de daño, robo o pérdida.

Todo gracias a que TISAX está basada en los controles de seguridad de la norma ISO 27001 y en los controles de seguridad de la VDA-ISA (Asociación de la industria de la automoción- Evaluación de la seguridad de la información), es por ello que se puede garantizar la protección de la información al establecer las políticas y controles sugeridas por TISAX, ya que combina lo mejor de dos normas.

Sin embargo, es importante mencionar que TISAX se diferencia de la norma ISO 27001 en:

a) TISAX se enfoca en los procesos de la seguridad de la información, sobre todo aquellos apegados a la industria automotriz.

b) Su enfoque es hacia la madurez de la compañía.

c) El análisis de riesgo está basado en las políticas de VDA-ISA.

d) No requiere auditorías periódicas.

e) El alcance siempre es fijo.

f) TISAX emite la etiqueta y el registro que permite el intercambio, es decir, es dinámico.

¿Por qué certificarse en TISAX?

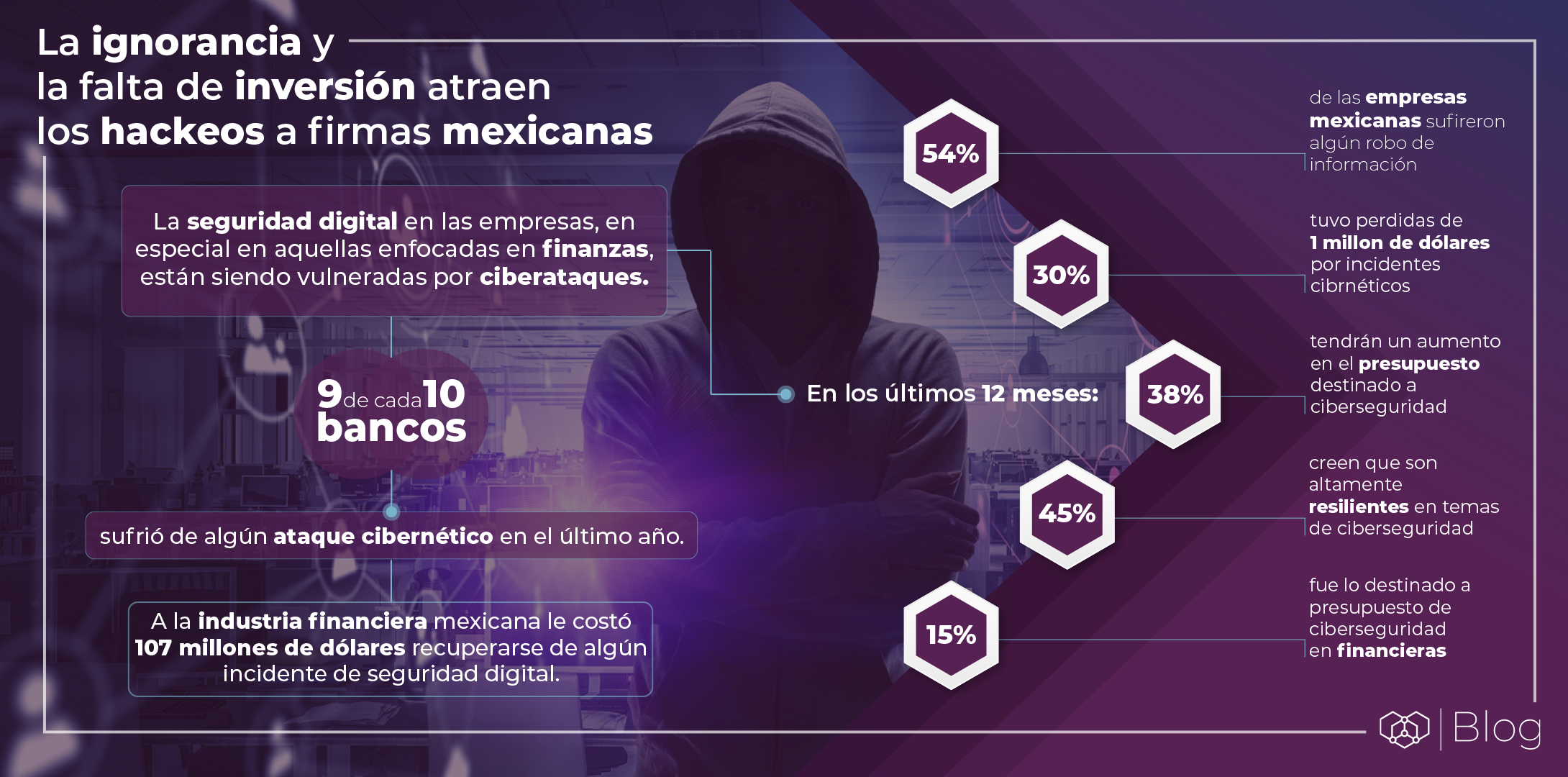

TISAX le permite una gestión de riesgos de la información de alto nivel, ya que está orientado a la protección tanto estática como dinámica de la misma. Es por ello que TISAX le permite implementar a su empresa:

64 controles para la Seguridad de la información.

4 controles sobre la relación con terceras partes.

22 controles para la protección de prototipos.

4 controles sobre RGPD Protección de datos de carácter personal.

Lo que le otorga numerosos beneficios, entre los que se encuentran:

a) Mantener un estándar en cuestiones de seguridad para la industria automotriz a nivel internacional.

b) El tener conocimiento y certeza de las evaluaciones permite reducir costes en tiempo y precio de los procesos y operaciones.

c) Formar una comunidad que permita mejorar las prácticas y compartir experiencia.

d) Permitir un libre albedrío a la hora de proporcionar detalles.

e) Incremente la credibilidad de tu empresa no únicamente con tus clientes sino con las empresas parte de TISAX y los proveedores.

f) Estrategias fuertes para el manejo efectivo de riesgos.

g) Que la prueba de certificación sea cada tres años ahorra tiempo y dinero, sobre todo en auditorías innecesarias.

¿Cómo certificarse en TISAX?

El proceso de certificación es relativamente sencillo, únicamente se requiere de seguir los cuatro pasos:

1.- Se identifica el nivel de los activos y de la información que se maneja en la compañía, existen tres niveles de acuerdo al tipo de información, se identifica el alcance y se registra a la empresa en TISAX para poder indicar que quieres realizar la prueba para certificación.

2.- Se selecciona un proveedor, quienes son los que se encuentran registrados con TISAX para realizar la auditoría a tu empresa.

3.- Se realiza una evaluación a los procesos, información, etc., por parte del o los auditores a la empresa.

4.- Se publican los resultados en la plataforma y se da a conocer si fuiste certificado o no, además de la notificación y la etiqueta que certifica a tu empresa.

Nosotros en ID SEC GROUP podemos orientarte para tomar la certificación TISAX, realizando pruebas realistas para que conozcas el estado de tu empresa y si ya estás listo para certificarte. Además, de ayudarte a crear los documentos, políticas, cursos y lineamientos para logar el objetivo planteado por la organización.