No es sorpresa que en los últimos años la popularidad de sitios como LinkedIn creció considerablemente, ya que es una red que permite contactar y comunicarte con distintas personas relacionadas a tu empresa o área, o simplemente la utilizan para encontrar trabajos o reclutar gente.

Sin embargo, como cualquier red social, este tipo de plataformas no pueden evitar en su totalidad la creación de cuentas falsas que busquen aprovecharse de una persona que está buscando trabajo, o evitar el robo de información y extorsión a empresa reales, mediante el uso de “acuerdos” en los que sugieren empezar una relación de negocios.

Pero, ¿qué métodos utilizan los atacantes para recolectar información?

Scraping

Scraping es una técnica que lamentablemente no puede ser controlada o mitigada al 100% por tu empresa, ya que recopila información pública que se encuentre en internet relacionada a tu empresa o información de contacto. Scraping se entiende como “extracción”, y se refiere a la extracción de datos de una fuente pública, en este caso la fuente ha sido Linkedln.

De acuerdo con un estudio realizado por la AARP en conjunto con Javelin Strategy & Research, el año pasado (2020), se recopilaron alrededor de 500 millones de cuentas en LinkedIn, incluyendo nombres, correos electrónicos, cargos, empresas y relaciones públicas con otras compañías, esto significa un incremento del 40% en el número de casos de intento de fraude o fraude cometido por supuestas “empresas”.

Robo de identidad o suplantación

Algo muy utilizado por los estafadores sigue siendo la suplantación de identidades, incluso de empresas, utilizando su nombre e incluso los logotipos de las mismas, a veces sólo utilizan el logotipo con un nombre diferente.

Tan solo el año pasado se recibieron 1.5 millones de quejas sobre el robo de identidad, cifra que es mucho más que el doble que se presentaron en 2019, y las estimaciones para el año en curso es que sean triplicadas , ya que tan sólo en lo que llevamos de año se han presentado 3 millones de quejas frente a la COFECE (Comisión Federal de Competencia de Económica).

¿Tú empresa es víctima de esto?

Seguramente podrías pensar que tu empresa está a salvo de ello, sobre todo si no has recibido quejas o algún tipo de ataque utilizando estos medios, sin embargo, es muy posible que sea todo lo contrario a lo que piensas y que estén hablando de ti o haciéndose pasar por ti o tu empresa. Y no lo decimos nosotros, lo dicen las estadísticas, 4 de cada 5 empresas está sufriendo suplantación de identidad en cualquiera de los niveles administrativos o personales.

Entonces, ¿no estamos seguros?

La realidad es que nunca se está al 100% seguro, pero se pueden implementar normativas, políticas y controles que ayuden a disminuir los riesgos que se puedan presentar, pues sabemos que no está en tu plan, ni en el de ninguna otra empresa el sufrir cualquier tipo de fraude o estafa mediante una red social como lo puede ser LinkedIn.

¿Qué tipos de fraudes puedes sufrir?

Estrictamente hablando, no existen tipos específicos de estafa o fraude que pudieran sucederse, pero en este caso creemos importante proporcionarte casos reales de intentos de fraude que nos hemos dado a la tarea de recolectar mediante diversas técnicas de investigación.

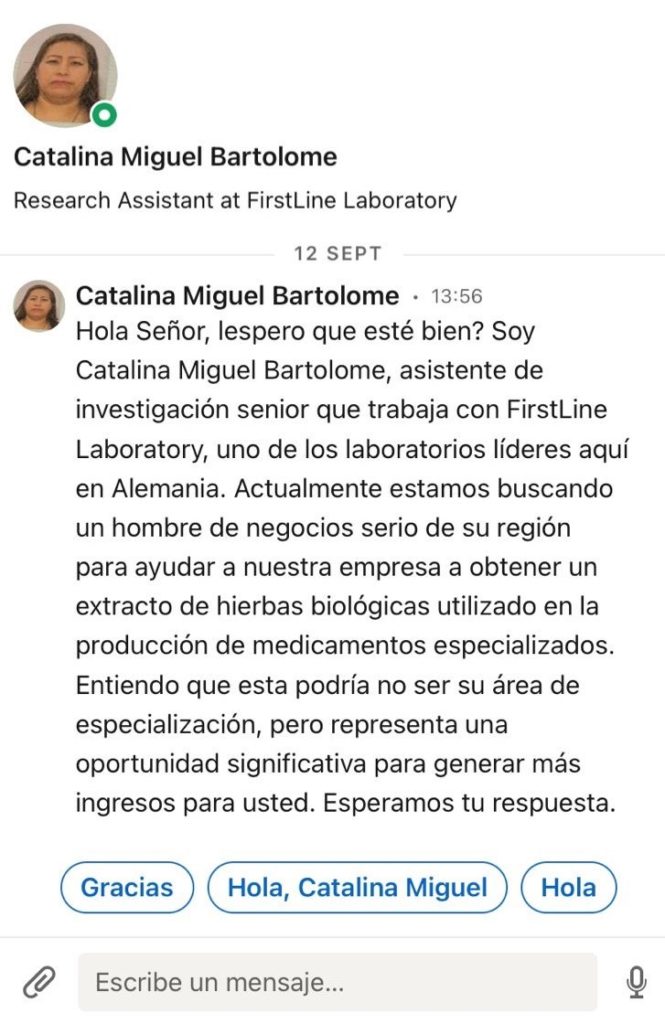

Día con día se envían mensajes como el siguiente:

En este tipo de mensajes, los estafadores invitan a colaborar con “empresas” a actividades que pueden resultar un poco sospechosas, tal vez para una persona con experiencia o que tiene la capacitación correcta, ni siquiera contestaría el mensaje. Pero, para una persona que no es consciente de ello, ¿Qué puede pasar?

Lo que puede pasar es que le extraigan información, le envíen algún tipo de malware, o simplemente empiecen una relación con esa persona que derive en muchos más riesgos para su empresa.

Es por ello que es de suma importancia el mantener capacitado a todo nuestro personal, en materias de seguridad y concientización, temas de ingeniería social y fraude. En ID SEC Group contamos con cursos especializados impartidos por personal certificado y con amplia experiencia en el ámbito, además de contar con metodologías especializadas en materia de recolección de información pública y en la deep web, con el fin de que conozcas el estado de tu empresa.